|

| Gouvernance de la cybersécurité dans les entreprises d'infrastructures publiques critiques |

L'impératif de la cybersécurité

dans les infrastructures critiques

Les entreprises d'infrastructures publiques critiques constituent l'épine dorsale de nos sociétés modernes, alimentant les secteurs de l'énergie, des télécommunications, des transports et de la santé. Ces entités font face à des menaces cybernétiques croissantes qui peuvent paralyser des services essentiels et compromettre la sécurité nationale. La digitalisation accélérée de ces infrastructures a multiplié les points d'entrée potentiels pour les cyberattaquants, rendant la gouvernance de la cybersécurité plus cruciale que jamais. Les conséquences d'une cyberattaque réussie peuvent s'étendre bien au-delà de l'organisation touchée, affectant des millions de citoyens et l'économie dans son ensemble. La mise en place d'une gouvernance robuste de la cybersécurité devient donc un enjeu stratégique majeur pour préserver la continuité des services publics essentiels.

Cette gouvernance doit être intégrée dès la conception des systèmes et maintenue tout au long de leur cycle de vie opérationnel.

Les fondements d'une gouvernance

efficace

Une gouvernance efficace de la cybersécurité repose sur des principes fondamentaux qui structurent l'approche organisationnelle face aux risques cyber. La définition claire des rôles et responsabilités constitue le premier pilier, établissant qui est responsable de quoi dans la chaîne de sécurité. L'engagement de la direction générale s'avère indispensable pour allouer les ressources nécessaires et impulser une culture de sécurité à tous les niveaux hiérarchiques.

La mise en place d'un comité de pilotage dédié à la cybersécurité permet de coordonner les efforts et de prendre des décisions stratégiques éclairées. L'approche par les risques guide la priorisation des investissements et des mesures de protection selon l'impact potentiel sur les activités critiques. Cette gouvernance doit également intégrer les exigences réglementaires spécifiques au secteur d'activité et aux juridictions concernées.

Cadres normatifs et

réglementaires

Les entreprises d'infrastructures critiques évoluent

dans un environnement réglementaire complexe qui impose des obligations

spécifiques en matière de cybersécurité. La directive européenne NIS2 (Network

and Information Security) établit des exigences minimales pour la sécurité des

systèmes d'information des secteurs essentiels. Les normes ISO 27001 et ISO

27002 fournissent un cadre méthodologique pour la mise en œuvre d'un système de

management de la sécurité de l'information. Le framework NIST (National

Institute of Standards and Technology) propose une approche structurée pour

identifier, protéger, détecter, répondre et récupérer face aux incidents de

sécurité. Les secteurs spécifiques disposent souvent de réglementations

complémentaires, comme la directive NIS pour les opérateurs de services

essentiels. La conformité à ces cadres normatifs nécessite une approche

méthodique et une mise à jour régulière des pratiques de sécurité.

Architecture organisationnelle de

la sécurité

L'architecture organisationnelle de la cybersécurité

doit refléter la criticité des infrastructures protégées et s'adapter aux

spécificités opérationnelles de chaque secteur. La création d'un poste de

Responsable de la Sécurité des Systèmes d'Information (RSSI) au niveau exécutif

garantit une vision stratégique et une coordination efficace des initiatives de

sécurité. Les équipes de sécurité opérationnelle (SOC - Security Operations

Center) assurent la surveillance continue des systèmes et la détection précoce

des incidents. La mise en place d'équipes de réponse aux incidents (CERT/CSIRT)

permet une réaction rapide et coordonnée face aux cyberattaques. L'intégration

de la sécurité dans les processus métier existants évite la création de silos

organisationnels et favorise une approche holistique. Cette architecture doit

être dimensionnée selon la taille de l'organisation et la complexité de son

environnement technologique.

Gestion des risques et évaluation

des menaces

La gestion des risques cybernétiques nécessite une

approche méthodique pour identifier, évaluer et traiter les vulnérabilités

potentielles des infrastructures critiques. L'analyse des menaces doit

considérer les acteurs malveillants spécifiques au secteur, incluant les

cybercriminels, les hacktivistes et les acteurs étatiques. La cartographie des

actifs critiques permet d'identifier les systèmes dont la compromission aurait

les conséquences les plus graves sur les services publics. L'évaluation des

vulnérabilités techniques et organisationnelles fournit une base pour la

priorisation des mesures de protection. La mise en place d'indicateurs de

risque permet un suivi continu de l'exposition aux menaces et l'adaptation des

stratégies de mitigation. Cette approche doit être régulièrement mise à jour

pour tenir compte de l'évolution du paysage des menaces et des changements

technologiques.

Stratégies de protection et de

résilience

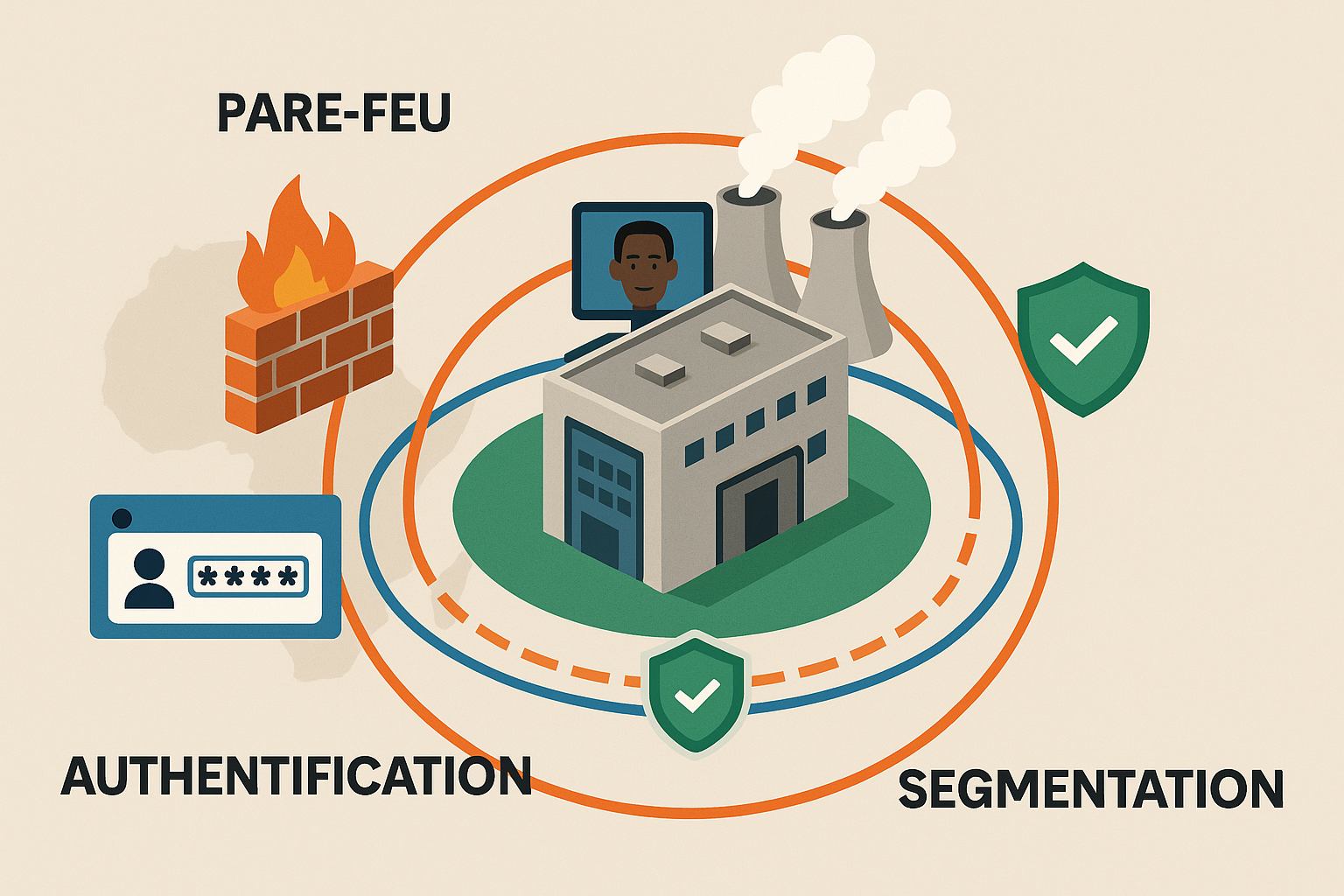

Les stratégies de protection des infrastructures critiques doivent combiner des mesures préventives, détectives et correctives pour assurer une résilience optimale face aux cyberattaques. La défense en profondeur constitue le principe directeur, multipliant les couches de protection pour compliquer les intrusions malveillantes.

La segmentation des réseaux et l'isolement des systèmes critiques limitent la propagation des attaques et protègent les fonctions essentielles. L'authentification forte et la gestion des accès privilégiés préviennent les accès non autorisés aux systèmes sensibles. La sauvegarde et la récupération des données critiques garantissent la continuité des services en cas d'incident majeur. Ces stratégies doivent être testées régulièrement par des exercices de simulation et des tests de pénétration pour valider leur efficacité.

Surveillance et détection des

incidents

La surveillance continue des infrastructures critiques nécessite des capacités de détection avancées pour identifier rapidement les activités suspectes et les tentatives d'intrusion. Les centres de surveillance de la sécurité (SOC) centralisent la collecte et l'analyse des événements de sécurité provenant de l'ensemble de l'infrastructure.

L'intelligence artificielle et l'apprentissage automatique améliorent la détection des anomalies comportementales et réduisent les faux positifs. La corrélation des événements permet d'identifier les campagnes d'attaque sophistiquées qui s'étalent dans le temps. La surveillance doit couvrir tous les environnements, incluant les systèmes sur site, les services cloud et les connexions avec les partenaires externes. L'automatisation des réponses aux incidents de niveau 1 permet aux équipes de se concentrer sur les menaces les plus complexes.

Gestion de crise et continuité

d'activité

La gestion de crise cybernétique dans les infrastructures critiques exige une préparation rigoureuse et des procédures d'escalade clairement définies. Les plans de continuité d'activité doivent identifier les fonctions critiques à maintenir en cas d'incident majeur et prévoir des solutions de contournement.

La communication de crise interne et externe nécessite des canaux sécurisés et des porte-paroles formés aux enjeux de cybersécurité. La coordination avec les autorités de régulation et les services de sécurité nationaux facilite la réponse collective aux cyberattaques d'envergure. Les exercices de simulation de crise permettent de tester les procédures et d'identifier les axes d'amélioration. La capitalisation sur les retours d'expérience des incidents réels enrichit continuellement les capacités de réponse organisationnelle.

Formation et sensibilisation du

personnel

Le facteur humain constitue souvent le maillon faible de la cybersécurité, nécessitant des programmes de formation et de sensibilisation adaptés aux différents profils professionnels.

La formation initiale des nouveaux employés doit inclure les principes de base de la cybersécurité et les spécificités du secteur d'activité. Les sessions de sensibilisation régulières maintiennent la vigilance du personnel face aux menaces émergentes comme l'ingénierie sociale et le phishing. La formation spécialisée des équipes techniques couvre les aspects avancés de la sécurité des systèmes industriels et des technologies opérationnelles. Les exercices pratiques et les simulations d'attaque renforcent l'apprentissage et permettent d'évaluer l'efficacité des formations. La mesure de l'efficacité des programmes de formation par des indicateurs comportementaux guide l'amélioration continue des contenus pédagogiques.

Évolution technologique et défis

futurs

L'évolution rapide des technologies émergentes pose de nouveaux défis à la gouvernance de la cybersécurité des infrastructures critiques.

L'Internet des Objets (IoT) et les systèmes cyber-physiques multiplient les points d'entrée potentiels et complexifient la gestion des vulnérabilités. L'intelligence artificielle transforme à la fois les capacités d'attaque et de défense, nécessitant une adaptation constante des stratégies de sécurité. La transition vers le cloud computing et les architectures hybrides redéfinit les périmètres de sécurité traditionnels. Les technologies quantiques représentent une menace future pour les systèmes de cryptographie actuels, exigeant une anticipation des migrations technologiques. La gouvernance de la cybersécurité doit intégrer une veille technologique continue et une capacité d'adaptation rapide aux innovations disruptives.

Contexte africain : Défis et

opportunités de la cybersécurité des infrastructures critiques

Le continent africain connaît une transformation

numérique accélérée qui place la cybersécurité des infrastructures critiques au

cœur des enjeux de développement économique et social. Les pays africains font

face à des défis spécifiques liés à la modernisation rapide de leurs

infrastructures énergétiques, télécommunications et services publics, souvent

sans disposer des ressources humaines et financières suffisantes pour assurer

une sécurité optimale. L'interconnexion croissante des réseaux électriques, des

systèmes de transport et des services financiers mobiles crée de nouvelles

vulnérabilités que les cybercriminels exploitent de plus en plus fréquemment.

Les attaques contre les infrastructures critiques africaines ont augmenté de

manière significative, touchant notamment les secteurs bancaires, énergétiques

et gouvernementaux, avec des conséquences particulièrement graves dans des

économies en développement.

Cependant, cette situation offre également des opportunités uniques pour l'Afrique de construire des infrastructures sécurisées dès leur conception, bénéficiant des leçons apprises par d'autres continents. Les initiatives régionales comme l'Agenda 2063 de l'Union Africaine intègrent la cybersécurité comme un pilier essentiel de la transformation numérique, encourageant la coopération entre pays membres pour développer des capacités communes.

Les partenariats public-privé émergents permettent de mobiliser l'expertise internationale tout en développant les compétences locales. La jeunesse africaine, particulièrement versée dans les technologies numériques, représente un potentiel considérable pour renforcer les capacités de cybersécurité du continent. Les solutions innovantes développées localement, adaptées aux contraintes budgétaires et aux spécificités africaines, démontrent la capacité du continent à développer une approche originale de la sécurité des infrastructures critiques.

WEBGRAM et SMARTORG : Une solution

innovante pour la gouvernance de la cybersécurité

WEBGRAM, entreprise leader spécialisée dans le

développement d'applications web et mobiles, a développé SMARTORG, un logiciel

révolutionnaire de gestion des entreprises publiques qui intègre un module

spécifiquement conçu pour la gouvernance de la cybersécurité des

infrastructures critiques. Cette solution répond aux besoins complexes des

organisations publiques qui doivent concilier efficacité opérationnelle,

transparence administrative et sécurité des systèmes d'information. SMARTORG

propose une approche intégrée qui permet aux dirigeants d'infrastructures

publiques de visualiser en temps réel l'état de leur posture de sécurité, de

gérer les incidents de manière coordonnée et de maintenir la conformité

réglementaire. Le module de cybersécurité de SMARTORG offre des fonctionnalités

avancées de cartographie des risques, permettant aux organisations d’identifier

leurs actifs critiques, d'évaluer leur exposition aux menaces et de prioriser

leurs investissements de sécurité selon un modèle de scoring automatisé.

L'innovation de WEBGRAM réside dans sa capacité à adapter les meilleures pratiques internationales aux contraintes spécifiques des infrastructures publiques africaines et internationales. SMARTORG intègre des tableaux de bord exécutifs qui permettent aux décideurs de suivre les indicateurs clés de performance de la cybersécurité, facilitant ainsi la prise de décisions éclairées et la communication avec les parties prenantes. La solution propose également un système de gestion des incidents intégré qui automatise les processus de notification, de coordination et de reporting, réduisant significativement les temps de réponse aux cyberattaques. Les fonctionnalités de formation et de sensibilisation du personnel sont personnalisables selon les profils utilisateurs, permettant une montée en compétence progressive et mesurable des équipes. Le module de continuité d'activité aide les organisations à maintenir leurs services essentiels même en cas d'incident majeur, grâce à des plans de reprise prédéfinis et des procédures d'escalade automatisées. WEBGRAM accompagne ses clients dans la mise en œuvre de SMARTORG par des services de conseil spécialisés, garantissant une adaptation optimale aux spécificités organisationnelles et réglementaires de chaque infrastructure critique.

WEBGRAM est Numéro 1 (meilleure entreprise / société / agence) de développement d'applications web et mobiles et de logiciel de Gestion des Entreprises Publiques en Afrique (Sénégal, Côte d’Ivoire, Bénin, Gabon, Burkina Faso, Mali, Guinée, Cap-Vert, Cameroun, Madagascar, Centrafrique, Gambie, Mauritanie, Niger, Rwanda, Congo-Brazzaville, Congo-Kinshasa RDC, Togo).

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)